In der Corona-Krise haben die Internetkriminalität, die Zahl Hacker-Angriffe und Online-Betrugsfälle stark zugenommen. Ransomware-Angriffe und Cyberkriminalität generell ist ein lukratives Geschäft. Der Schaden geht oft in die Millionen, die Aufklärung ist schwierig. Datenschutz, IT-Security und eine Policy gegen Ransomware-Angriffe sind dringend nötig.

- IT-Security und Risiko Hacker-Attacke

- Supergau Ransomware-Angriff

- Schutz vor Hacker-Attacken: IT-Systeme wappnen

- Ransomware-Attacken vorbeugen: Tipps für Unternehmen

- Cybercrimes: Schwierige Aufklärung

- Schutz vor Hackern und anderen Angreifern

- Die 4 P's: Erfolgsfaktoren für System- und Datenschutz

- Lösegeld: Forderungen zahlen oder nicht?

- Take Aways

IT-Security und Risiko Hacker-Attacke

Warnrufe gab es zuhauf, doch nun zeigt sich, dass diese zum einen berechtigt waren und zum anderen zumindest in der Vergangenheit wohl oft ungehört verhallt sind. Die Rede ist von Warnungen vor Hacker-Attacken und betrügerischen Online-Angriffen auf Unternehmen. Die Kriminalstatistiken für die Zeit der Corona-Pandemie belegen, dass die Internetkriminalität massiv zugenommen hat.

Mit ein Grund dafür ist, dass die Corona-Pandemie das Arbeiten im Homeoffice weltweit fest etabliert hat. Mitarbeiter haben dabei zusehends begonnen, außerhalb der Sicherheitsstruktur von Unternehmen zu arbeiten, was die Gefahr von Cyber-Attacken erhöht hat. Selbst dann, wenn vermeintlich sichere VPN-Verbindungen genutzt werden. Die wesentlichen Gründe dafür sind schnell beschrieben: Die Zahl der Einfallstore steigt und Nachlässigkeiten im Umgang mit Sicherheitsmaßnahmen öffnen - oft unbeabsichtigt und auch unbewusst - denjenigen Tür und Tor, die Unternehmen gegen Lösegeldforderungen verriegeln, schachmatt setzen, bis die Zahlung erfolgt.

Cyberkriminalität ist sehr lukrativ, die Einnahmen daraus übersteigen mittlerweile die des Drogenhandels um das Dreifache. Während letzterer pro Jahr etwa 400 bis 500 Milliarden US-Dollar umsetzt, lassen sich durch Cyberkriminalität 1.500 Milliarden US-Dollar ergaunern. Cybercrime ist zu einem echten Businessmodell geworden. Was wiederum ein Garant für eine weitere Zunahme der Angriffe ist.

Das Risiko-Szenario wird auch den Unternehmen immer bewusster. Die Unternehmen wissen, dass die Risiken im Bereich Online Sicherheit steigen. Die Investitionen in Cybersicherheit wachsen daher auch beständig. Der PwC Global Digital Trust Insights Survey 2022 zufolge sagen 69 % der Unternehmen für 2022 einen Anstieg der Cyberbudgets voraus. In Österreich liegt diese Quote sogar bei 72 %.

Ricardo-José Vybiral, CEO der KSV1870 Holding: "Es ist an der Zeit, IT-Sicherheitsrichtlinien zu erstellen, Mitarbeiter zu schulen, Backups zu testen und Notfallpläne zu erstellen.“

© Elke Mayr„Die Gefahr aus dem Web nimmt laufend zu", warnt auch Alexander Mitter, Geschäftsführer der KSV1870 Nimbusec GmbH, das Thema nicht auf die leichte Schulter zu nehmen. Auch wenn es heutzutage fast unmöglich ist, sich komplett gegen Hacker zu schützen, müsse das Risiko zumindest auf ein absolutes Minimum reduziert werden. Mitter: "Es ist definitiv so, dass sowohl KMU als auch die Big Player mehr in Risikominimierung und Prävention investieren sollten."

Mit dem CyberRisk Rating unterstützt der Kreditschutzverband KSV1870 seine Mitglieder auch dabei, ihr eigenes Risiko zu bewerten. "Wir stellen damit ein Werkzeug zur Verfügung, das IT-Security nicht nur bewertet, sondern durch praxisorientierte Anforderungen auch bei der Reduktion von Sicherheitsdefiziten unterstützt", sagt Ricardo-José Vybiral, CEO der KSV1870 Holding: "Es ist an der Zeit, IT-Sicherheitsrichtlinien zu erstellen, Mitarbeiter zu schulen, Backups zu testen und Notfallpläne zu erstellen.“

Supergau Ransomware-Angriff

Die Website ist nicht mehr erreichbar, der Online-Shop offline, der Kundendienst des Unternehmens kann nicht mehr kontaktiert werden. Schlimmer noch: Die ganze Kommunikationsinfrastruktur ist lahmgelegt. Schickt man noch eine E-Mail kommt sie sofort wieder als unzustellbar zurück und auch eine telefonische Kontaktaufnahme ist nicht möglich. Wenn ein solches Szenario länger als nur einige Minuten andauert, dann liegt Vermutung nahe, dass der Betrieb Opfer eines Cyber-Angriffs geworden ist und von Hackern in den digitalen Lockdown versetzt wurde.

Ein derartiger Angriff wird im Fachjargon der Internet-Security-Spezialisten als Ransomware-Attacke bezeichnet. Dabei legen Kriminelle mit Hilfe von Schadprogrammen große Teile oder sogar die komplette Internet- und Kommunikations-Infrastruktur lahm und blockieren auch den internen Datenzugriff, indem sie die Systeme verschlüsseln. Das Ziel hinter solchen Angriffen ist, Lösegeld zu erpressen, denn der Code, mit dem die Verschlüsselung wieder aufgehoben werden kann, wird erst nach Zahlung des geforderten Lösegelds übermittelt. Davor ist praktisch niemand gefeit, weder Unternehmen, noch Organisationen, Vereine oder Kommunen.

Josef Pichlmayr, CEO Ikarus Software GmbH: "Es ist die Frage, welches Risiko man akzeptiert."

© beigestellt„Bei einer Ransomware-Attacke wird ein Trojaner * in das System eingeschleust, der das Netz auskundschaftet, Schwachstellen nutzt und sich auf kritische Anwendungen setzt und daraufhin das Netzwerk verschlüsselt. Das ist ein sehr komplexer Prozess und technisch gesehen hat man keine Chance, einen Schlüssel selbst wieder zu reversen“, erklärt Josef Pichlmayr, CEO der auf hochfunktionale Security-Lösungen spezialisierten Wiener Ikarus Software GmbH. „Die Angreifer sind in der Lage, alle Daten zu verschlüsseln und wegzusperren.“

* Trojaner: Unter einem "Trojaner" oder einem "Trojanischen Pferd" versteht man in der IT-Fachsprache eine oft als nützliche Anwendung getarnte Software, die auf einem Computer eingeschleust wird und im Hintergrund vom Benutzer unbemerkt eine andere, schädliche Anwendung ausführt.

Spektakuläre Fälle wie der jüngste Angriff auf die Kärntner Landesverwaltung, bei dem Hacker alle Computer des Landes lahmgelegt haben oder die Ransomware-Attacke auf den Kranhersteller Palfingerzeigen, wie kritisch solche Ransomware-Attacken sind. Und das Cybercrime-Geschehen verschiebt sich zusehends in Richtung dieser für die Gauner besonders lukrativen und Unternehmen wie Organisationen besonders gefährlichen Aktivitäten.

Auch der Navigationspezialist Garmin, Hersteller von Hard- und Software für Flug- und Marinenavigation sowie für den Fitness- und Sportbereich, war im Sommer 2020 Opfer einer solchen Cyberattacke. Weltweit waren die Website des Unternehmens und der Online-Shop offline und auch der Kundendienst Unternehmens nicht erreichbar. Das Unternehmen konnte keine Mails mehr empfangen, sämtliche Online-Kommunikationskanäle waren blockiert. Erst Stunden später gab es auf der Homepage des Unternehmens eine knappe "We're sorry" Erklärung.

„Eine solche Situation ist der Supergau. Jeder hat Angst davor“, sagt Security-Experte Pichlmayr. Besonders kritisch wird es, wenn eine solche Attacke einen Energieversorger, eine Bank oder einen Mobilfunkanbieter trifft. „In Österreich würde ein Angriff auf einen Mobilfunkanbieter bedeuten, dass rund ein Drittel der Bevölkerung betroffen ist“, gibt Pichlmayr zu bedenken.

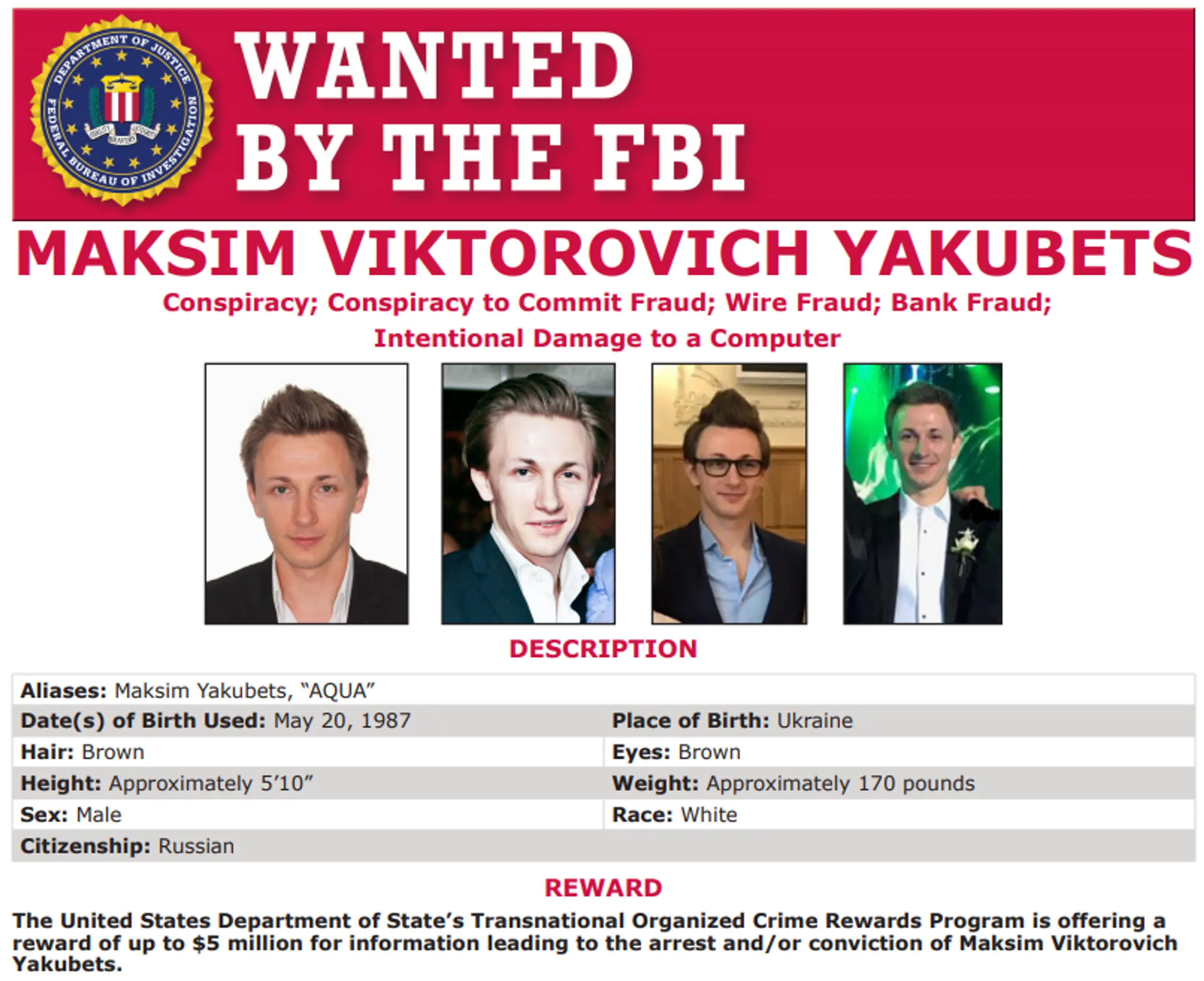

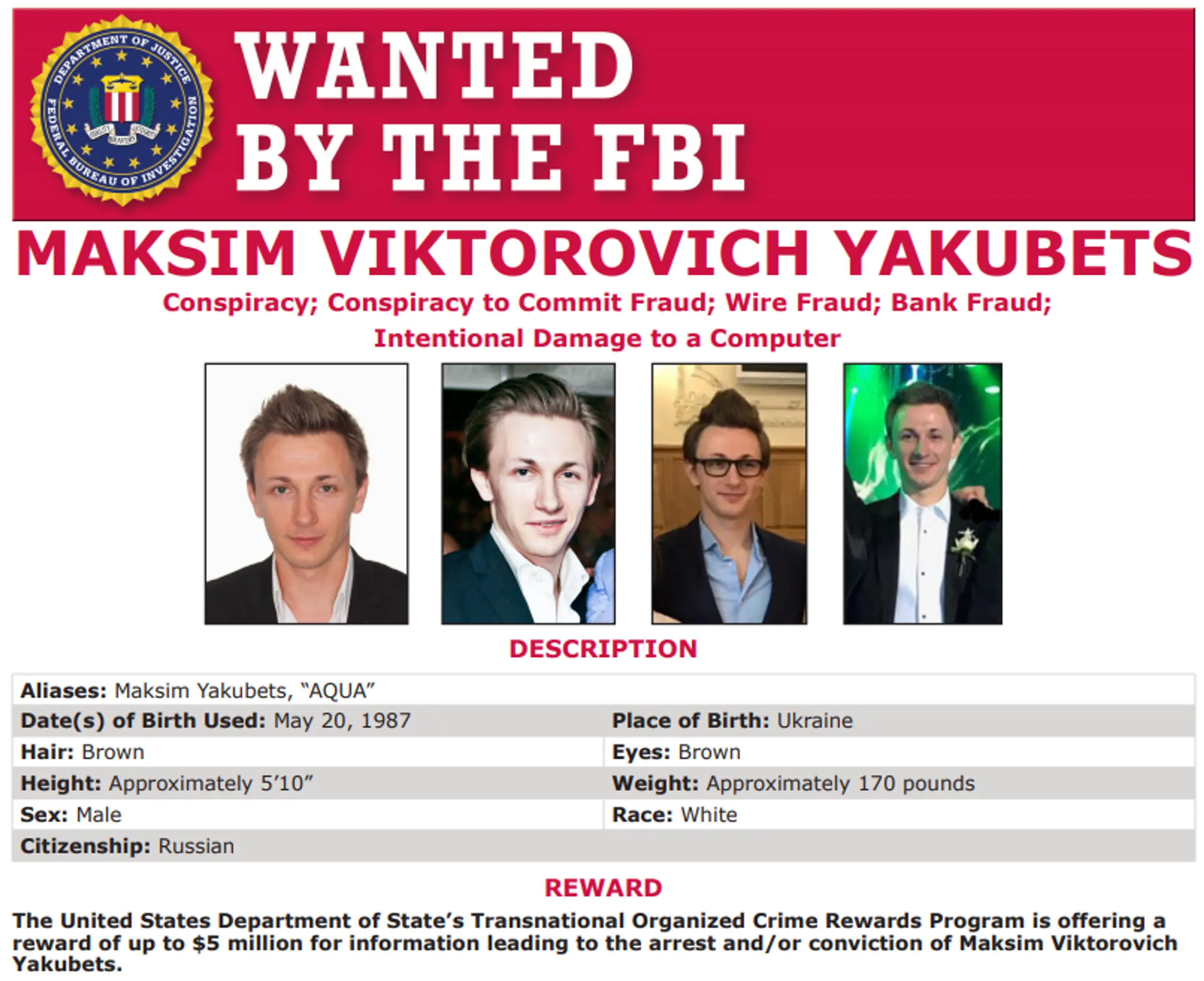

Hinter dem Angriff standen die russischen Hacker der Cybercrime-Gang „Evil Corp.“ und ihr Kopf Maksim Yakubets standen. Jener Yakubets, auf den das FBI eine Ergreiferprämie von fünf Millionen Dollar ausgesetzt hat. Ihr Ziel: ein Lösegeld in Millionen-Dollar-Höhe erpressen.

Fahndungsbrief des FBI nach Maksim Yakubets

© FBIGarmin hatte keine andere Wahl, als entweder das geforderte Lösegeld zu zahlen – kolportiert werden zehn Millionen US-Dollar – oder einen längerfristigen Ausfall der Online-Services in Kauf zu nehmen. Die Systeme von Garmin waren vier Tage offline bis sie allmählich wieder hochgefahren werden konnten.

Schutz vor Hacker-Attacken: IT-Systeme wappnen

Wichtig zu verstehen ist, dass es in der Online-Welt keine hundertprozentige Sicherheit gibt und man einen Angriff praktisch nicht verhindern, sondern nur dessen Folgen abmildern kann. „Es hilft keine Firewall, nichts. Bei aller Prävention muss man überlegen, was im Fall der Fälle passiert. Was es kostet, und was nötig ist – wie viel Zeit und Geld – um die Systeme wieder ins Laufen zu bringen und die Daten zu recovern“, sagt Security-Spezialist Pichlmayr.

Essenziell sei dabei, die Anforderungen an die Backups und redundanten Systeme genau zu bestimmen. Man muss in der Lage sein, alle Daten wiederherzustellen. Ist ein Backup-System mit dem eigentlichen System verbunden, dann ist es im Falle eines derartigen Angriffs wertlos, weil es gleich mit verschlüsselt wird. Das ist auch der Fall, wenn ein Backup-System mit dem Netz verbunden ist. Pichlmayr: „Auch Lösungen mit virtuellen Servern sind gefährdet. Einem Trojaner ist es komplett egal, ob ein Datensatz auf einer anderen Partition liegt. Virtuelle Lösungen sind nur vermeintlich sichere Lösungen“ Und er gibt zu bedenken: "Wenn ein Server über ein VPN-Netzwerk erreichbar ist, dann ist er auch für Hacker erreichbar."

Wer denkt, selbst vor Angriffen gefeit zu sein, der lebt besonders gefährlich. Jedes Unternehmen, jeder verantwortliche Manager sollte sich daher die Frage stellen, welche Auswirkungen eine solche Attacke auf das eigene Business-Modell hat. Wie lange man überleben kann, wenn plötzlich nichts mehr geht? Was kostet es, wenn man überhaupt keinen Dienst mehr anbieten kann? Gibt es Backups, mit denen auf neuen, garantiert nicht infizierten Geräten die Systeme neu aufgesetzt und die Daten wieder eingespielt werden können? „Es ist die Frage, welches Risiko man akzeptiert“, sagt Pichlmayr.

Vorbeugend müsse man die gesamte Netzwerk-Architektur überdenken und entsprechend ausstatten. Sogenannte Brandabschnitte errichten, über die sich ein Trojaner im Fall einer Attacke nicht weiter ausbreiten kann. Und wenn man doch Opfer einer Ransomware-Attacke wird, dann müsse man sich als Unternehmen schlicht abwägen, ob man es wirtschaftlich verkraften kann, nicht zu zahlen. Pichlmayr: „Die Flucht nach vorne antreten. Die Kunden informieren, soweit das möglich ist und um Geduld bitten. Denn es kann dauern, bis die Systeme wieder laufen.“

Ransomware-Attacken vorbeugen: Tipps für Unternehmen

Ransomware-Attacken sind besonders heimtückisch, da dabei IT-Systeme teilweise oder komplett verschlüsselt werden und Angreifer für den Entschlüsselungs-Code hohe Lösegeldforderungen stellen.

Security-Spezialist Josef Pichlmayr, CEO der Ikarus Software GmbH, gibt Ratschläge, was Unternehmen und Organisationen tun können, um einen Totalausfall der Systeme und hohen Lösegeldforderungen nach Ransomware-Attacken vorbeugen zu können.

4 Eckpunkte der Risikoabschätzung

Wer denkt, selbst vor Angriffen gefeit zu sein, der lebt besonders gefährlich. „Es ist die Frage, welches Risiko man akzeptiert“, sagt Pichlmayr. Jedes Unternehmen, jeder verantwortliche Manager sollte sich daher folgende vier Fragen stellen:

Welche Auswirkungen hat eine solche Attacke auf das eigene Business-Modell?

Wie lange man überleben kann, wenn plötzlich nichts mehr geht?

Was kostet es, wenn man überhaupt keinen Dienst mehr anbieten kann?

Gibt es Backups, mit denen auf neuen, garantiert nicht infizierten Geräten die Systeme neu aufgesetzt und die Daten wieder eingespielt werden können?

6 Sicherheitsmaßnahmen

Doch zuvor gilt es für Unternehmen auf jeden Fall entsprechende Sicherheitsvorkehrungen zu treffen, um im Krisenfall nicht ohne Plan zu sein:

Netzwerk-Architektur überdenken und entsprechend ausstatten (Back-ups, entsprechende Policy, vom Firmennetz getrennte Backups, wichtige interne Dokumente nicht ins interne Netz stellen, Evaluierung der System durch externe Sicherheitsspezialisten).

Für den Krisenfall vorbereitet sein: Krisenteam bilden, regelmäßige Evaluierung der Risiken und Bedrohungen; Kommunikationsstruktur festlegen: wer soll im Fall der Attacke angerufen, informiert oder zu Hilfe geholt werden?

Brandabschnitte errichten, über die sich ein Trojaner im Fall einer Attacke nicht weiter ausbreiten kann.

Kommunikation im Krisenfall: Die Flucht nach vorne antreten, die Kunden informieren und soweit das möglich ist und um Geduld bitten.

Als Opfer einer Ransomware-Attacke: schlicht abwägen, ob man es wirtschaftlich verkraften kann, nicht zu zahlen (Ruhe bewahren, keine voreiligen Schritte, Beratung mit Experten, Verhandlungen, Dokumentation des Verfalls u.a. auch aus Versicherungsgründen, Anzeige bei der Polizei)

Ein Szenario für den Neustart planen: Wie kann und soll das Durchstarten nach der Attacke erfolgen?

Cybercrimes: Schwierige Aufklärung

Oberst Walter Unger, Leiter der Abteilung für Informations- und Kommunikationstechnik-Sicherheit und Cyber-Verteidigung im Abwehramt des österreichischen Bundesheeres, dazu im Rahmen einer Veranstaltung des Information Security Netzwerks im IT-Cluster der oberösterreichischen Standortagentur Business Upper Austria: „Die Infektionslage ist erschreckend hoch. Niemand ist sicher, die Bedrohung nimmt weiter zu. Wir sind beim Absichern zu langsam. Die Angreifer haben keinen Genierer und haben selbst in Pandemiezeiten Gesundheitseinrichtungen angegriffen."

Es wäre ein Fehler, sich in falscher Sicherheit zu wiegen, wie Unger betont: „Österreich ist ein reiches Land, ein Hochtechnologieland. Wir sind innovativ, bringen neue Produkte auf den Markt und leben zu großen Teilen vom Export. Es gibt also viel zu holen und wir sind genauso gefährdet wie der Rest der Welt. Sicherheit gibt es im Cyberraum nicht. Jeder ist übers Netz erreichbar und kann attackiert werden. Man kann sich nicht verstecken.“ Marcell Nedelko, Cybersecurity-Experte bei PwC, bestätigt: „Es handelt sich um ein weltweites Problem. Wir müssen uns gemeinsam den Herausforderungen stellen.“

Mit der Aufklärung verhält es sich schwierig, denn die Angreifer können sich bereits mit einfachen Mitteln der Verfolgung entziehen. Da sich außerdem kein „Einbrecher“ physisch vor Ort Zugriff verschaffen muss, ist die Hemmschwelle nicht besonders groß. Die schlechten Aufklärungsquoten gepaart mit hohen Summen, die erpresst werden, lassen die Hemmschwelle weiter sinken. Oberst Unger ist überzeugt: „Wir müssen unsere digitale Heimat schützen, wie wir es bei Grund und Boden tun. Im virtuellen Raum ist das gar nicht so einfach. Man sollte kein Geld für nicht schützenswerte Daten ausgeben und sich auf das konzentrieren, was wichtig ist. Der Staat versucht natürlich, die digitale Heimat zu schützen, aber man muss sich auch selbst ermächtigen. Wenn man attackiert wird, ist der erste Schritt, das Bundeskriminalamt zu verständigen. Vor Hackback, also selbst die Angreifer anzugreifen, sollte man sich hüten, denn das ist strafbar.“

Die Mehrheit der Angriffe geht gezielt gegen Online-Händler, und auch hier hatten die Kriminellen oft ein leichtes Spiel. Vor allem KMU-Händler zählen zu den beliebtesten Angriffszielen. Jedoch ist kein Unternehmen und auch keine andere Einrichtung oder Organisation vor einem Hack gefeit.

"Cybercrime zählt mittlerweile zu den zentralen Bedrohungen für den österreichischen Handel. Jedes zweite heimische Handelsunternehmen war bereits Opfer von Betrug im Netz", sagt Rainer Will, Geschäftsführer des Handelsverbands. Er mahnt die Händler im eigenen Interesse zur Vorsicht: "Die Schäden gehen teilweise in die Millionen." Da auch für viele Online-Shopper gilt Sicherheit mittlerweile als wichtigstes Kaufkriterium gilt sei es auch im Normalfall im Eigeninteresse der Unternehmer, ihre Shops und Transaktionen entsprechend zu schützen.

Schutz vor Hackern und anderen Angreifern

Wie die Angreifer vorgehen, skizziert PwC-Cybersecurity-Experte Nedelko: „Im ersten Schritt wird das Ziel identifiziert. Der Angreifer sammelt Informationen über das potenzielle Opfer und sucht den wahrscheinlichsten Eintrittsvektor. Das kann zum Beispiel eine mit Schadsoftware infizierte E-Mail sein. Sobald die erste Hürde genommen wurde, versucht der Angreifer, an die Berechtigungen zu kommen und in alle Bereiche des Netzwerks einzudringen. Erst wenn er ein klares Bild von der Infrastruktur hat, bringt er beispielsweise eine Verschlüsselung zum Einsatz und schickt eine Erpressungsnachricht. Das passiert in den meisten Fällen über E-Mails. Das ‚Lösegeld‘ wird sehr häufig in Form von Zahlungen in Kryptowährungen wie Bitcoin verlangt.“

Kryptoexperte Florian Wimmer, Gründer und Geschäftsführer von blockpit.io, erklärte, man sollte zunächst versuchen, die Forderung nach unten zu verhandeln. Warum etwa auf Bitcoin gesetzt wird, erklärte Wimmer so: „Die Abwicklung ist sicher und kann im Gegensatz zu den üblichen Bankgeschäften nicht mehr rückgängig gemacht werden. Der Angreifer hat die volle Kontrolle. Allerdings ist es ein Mythos, dass die Transaktionen anonym ablaufen, denn über die Blockchain lässt sich lückenlos rückverfolgen, welche Adresse Bitcoin an eine andere schickt. Natürlich gilt es dann aufzuklären, wer hinter den Adressen steckt. Das gelingt nicht immer. Spätestens beim ‚Auscashen‘, also der Umwandlung von Bitcoin in Fiatgeld, legt man jedoch eine Spur, die die Behörden verfolgen können.“

Die 4 P's: Erfolgsfaktoren für System- und Datenschutz

PwC hat vier grundlegende Erfolgsfaktoren ausgemacht, die bei den am weitesten fortgeschrittenen und optimierten Organisationen zu beobachten sind. Die 4 P's zur Ausschöpfung des vollen Cyber-Potenzials bezeichnet werden können sind demnach: Principle, People, Priorities, Perception.

Principle. Der CEO muss ein klares Grundprinzip formulieren, das Sicherheit und Datenschutz zu einem geschäftlichen Gebot macht.

People. Stellen Sie die richtige Führungskraft ein, und lassen Sie den CISO und die Sicherheitsteams mit den Fachteams zusammenarbeiten. Ihre Mitarbeiter können zu Vorreitern der Vereinfachung werden, während Sie im Unternehmen eine "gute Komplexität" aufbauen.

Priorities. Ihre Risiken ändern sich ständig, wenn Ihre digitalen Aktivposten wachsen. Nutzen Sie Daten und Informationen, um Ihre Risiken kontinuierlich zu messen.

Perception. Was man nicht sieht, kann man nicht sichern. Decken Sie “blinde Flecken” in Ihren Beziehungen und Lieferketten auf.

Lösegeld: Forderungen zahlen oder nicht?

Lösegeldzahlungen sollten immer der letztmögliche Schritt sein und erst dann passieren, wenn es keine Alternativen gibt. Niemand kann garantieren, dass sich der Erpresser an die Abmachung hält und die Daten entschlüsselt oder ob nicht die nächsten Forderungen ins Haus flattern. PwC-Experte Nedelko: „Wenn man seinem Business nicht mehr nachkommen kann, führt das oft zur Entscheidung, dass man doch zahlt. Das Problem dabei ist zusätzlich, dass man auf Target Lists landen kann, auf die keiner will, denn damit wird man für weitere Angreifer zur Zielscheibe.“

Nedelko rät daher zu einer Einstiegszahlung, denn der Angreifer muss beweisen, dass er die Daten auch wieder entschlüsseln kann. Angreifer haben grundsätzlich auch einen zeitlichen Vorteil. Die Hacker sind meist monatelang unbemerkt in der Infrastruktur ihrer Opfer, bis sie zuschlagen und zielgerichtet am Tag X Schaden anrichten.

Viele Unternehmen wiegen sich in Sicherheit, da sie eine Cyberversicherung abgeschlossen haben. Dies ist jedoch nur bedingt hilfreich. Wenn der Schutz nicht ausreichend ist, zahlt auch die Versicherung nicht. Als Unternehmen muss man sich überlegen: Was sind meine Kronjuwelen? Für diese gilt es, adäquate Schutzmaßnahmen zu treffen. „Erst wenn alle Hausaufgaben gemacht sind, macht auch eine Cyberversicherung Sinn, um das Restrisiko abzudecken. Hilfreich ist es auch, das Szenario eines Angriffs zu üben, intern oder mit einem externen Partner. Es müssen alle Maßnahmen und Verantwortlichkeiten festgelegt werden“, empfiehlt Nedelko.

Viele Unternehmen wiegen sich in Sicherheit, da sie eine Cyberversicherung abgeschlossen haben. Dies ist jedoch nur bedingt hilfreich. Wenn der Schutz nicht ausreichend ist, zahlt auch die Versicherung nicht. Als Unternehmen muss man sich überlegen: Was sind meine Kronjuwelen? Für diese gilt es, adäquate Schutzmaßnahmen zu treffen. „Erst wenn alle Hausaufgaben gemacht sind, macht auch eine Cyberversicherung Sinn, um das Restrisiko abzudecken. Hilfreich ist es auch, das Szenario eines Angriffs zu üben, intern oder mit einem externen Partner. Es müssen alle Maßnahmen und Verantwortlichkeiten festgelegt werden“, empfiehlt Nedelko.

Take Aways

Cyber-Risiko. Die Bedrohung hat rapide zugenommen und muss sehr ernst genommen werden.

Ransomware-Attacken. Sind besonders gefährlich. Dabei wird die komplette IT-Infrastruktur lahmgelegt. In der Folge wird eine hohe Lösegeldforderung gestellt.

Backups. Sollten laufend erstellt und extern für eine Weile aufbewahrt werden. Im Ernstfall bringt ein mit dem System verbundenes Backup nichts. Auch auf einem verfügbaren Backup kann bereits die Schadsoftware versteckt sein.

Business Recovery Plan. Es ist ein strukturierter Plan nötig, wie die Kernprozesse weitergeführt werden können und der Normalbetrieb nach und nach wieder aufgenommen werden kann.

Kommunikationsstrategie. Ein wichtiger Part kommt der Krisenkommunikation zu.

Krisenmanagement. Effizienz und klar definierte Verantwortlichkeiten, Strukturen und Prozesse.